Способы защиты от внедрения супер админов в систему Битрикс

Вступление

В рамках поддержки и администрирования сайтов на базе системы управления 1С-Битрикс мне приходилось сталкиваться с тем, что в сайтах, которые я взялся администрировать от предыдущих разработчиков доставался сюрприз в виде трояна, с помощью которого внедрялись так называемые супер админы.

Супер админы в Битрикс

По различным косвенным причинам появляются подозрения, что сторонний или предыдущий разработчик, который у вас работал мог внедрить на разрабатываемых сайтах так называемых супер админов. Через этого супер админа может осуществляется несанкционированный доступ на сайт без ведома владельца сайта. Факт входа обычно маскируется сбросом журнала событий. Могут совершаться другие действия по изменению настроек, информации, смене пользователей.

В результате заказчик будет думать. что виноваты вы, так как у вас административный доступ. Хотелось бы обезопасится от таких «котов в мешке».

Способы внедрения

Разработчиками может быть внедрен код в файлы ядра продукта, который позволяет при определенном GET авторизоваться под администратором, либо другим пользователем. Данный код может находится как:

- В шаблоне сайта

- На любой странице

- Так и в файлах ядра.

Способы решения

1. Проверка шаблона. Шаблон сайта вы можете проверить самостоятельно

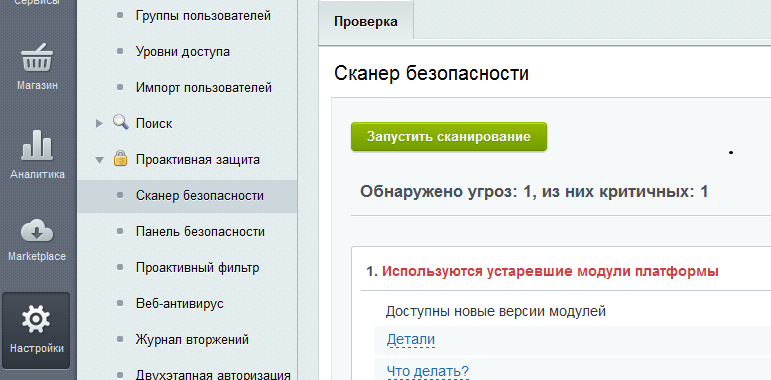

2. Проверка страниц. Если код на страницах сайта, то на него должен указать сканер безопасности.

3. Ядро системы. Файлы ядра можно перезалить через систему обновлений, перейдя на страницу Обновление платформы с параметром >————— цитата ——————/bitrix/admin/update_system.php?lang=ru&BX_SUPPORT_MODE=Y >—————————————

4. Комплексный поиск троянов. Также нужно воспользоваться модулем «Поиск троянов» http://marketplace.1c-bitrix.ru/solutions/bitrix.xscan/

Признаки трояна супер админ

После проверки шаблона делаем сканирование сканером безопасности. Смотрим результат. В идеале результат должен быть пустым. Если сканер нашел ошибки, проверяем.

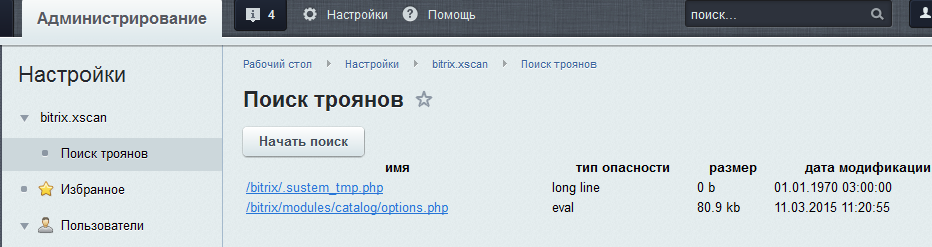

Устанавливаем модуль поиска троянов. Запускаем проверку. Смотрим результат поиска.

Основные типичные признаки трояна:

- Файл обычно маскируют под системные файлы или служебные файлы Битрикс

- Тип опасности: long line

- Подозрительная дата модификации, в моем случае это 1970 год

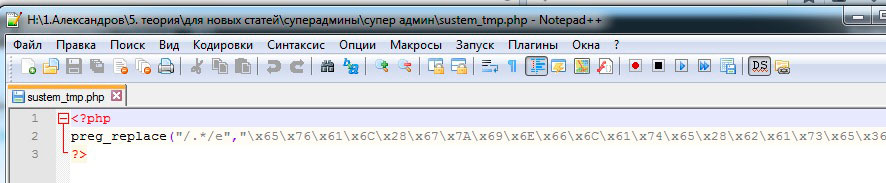

- Файл содержит зашифрованный скрипт

- При переходе в адресной строке браузера по пути файла, например, ваш-сайт.рф/bitrix/.sustem_tmp.php, вы без авторизации зайдете под админом с id=1

Код скрипта супер админа выглядит следующим образом:

Также читайте вторую часть о способах борьбы с внедрениями так называемых почтовых событий, когда при изменении административного пароля или паролей в файле dbconn.php, злоумышленнику высылаются измененные данные на его почту.

Ещё статьи:

15.02.2024

История о жадности или как клиент свободное место искал на сервере

Случилась у меня одна история с клиентом, который свободное место искал на сервере, но на самом деле это больше о жадности, но в итоге всё равно пришл...

ID: 466

08.11.2023

Хроники БУС упадка

На днях произошли очередные изменения в БУС битрикс. Полезный модуль bitrix.xscan включили в состав проактивной защиты и убрали из бесплатного сегмента...

ID: 465

26.07.2023

Kwork.com закрыл доступ для резидентов РФ

Доступ к выставлению услуг теперь ограничен "К сожалению, вынуждены сообщить, что резиденты РФ в настоящее время не могут использовать сайт Kwork...

ID: 463

Новые статьи в блоге:

25.02.2024

Какие показатели обеспечивает антибот для защиты сайта от накруток?

Какие показатели обеспечивает антибот для защиты сайта от SEO накруток и есть ли в этом какая-то эффективность?

Часто у заказчиков возникают такие вопросы,...

ID: 467

08.11.2023

Прощай bitrix.xscan, не стало битрикс скан модуля

Сегодня увидел, что полезного модуля bitrix.xscan не стало на маркетплейсе.

ID: 464

26.07.2023

Сохренение ютм меток в сессию

Вариант сохренения ютм меток в сессию в афйле init.php

ID: 462